Exodus: la App che ha spiato gli italiani

di neXtQuotidiano

Pubblicato il 2019-03-31

La società si chiama E-Surv, ha sede a Catanzaro e ha lanciato sul Play Store di Google l’app Exodus: così un migliaio di persone è stato intercettato dal software-spia, secondo l’organizzazione no profit Security without borders

La società si chiama E-Surv, ha sede a Catanzaro e ha lanciato sul Play Store di Google l’app Exodus: così un migliaio di persone è stato intercettato dal software-spia, secondo l’organizzazione no profit Security without borders.

Exodus: la App che ha spiato gli italiani

Il paradosso, sottolineato dai ricercatori, è che l’intercettazione (illegale) è avvenuta con uno “spy software” (nascosto nelle app) progettato per fare intercettazioni legali, di Stato, autorizzate da un giudice. Sul caso adesso indaga la Procura di Napoli, che ha un pool specializzato in reati informatici. Il fascicolo è sulla scrivania del procuratore capo Giovanni Melillo che ha delegato accertamenti ai reparti specializzati delle tre forze di polizia.

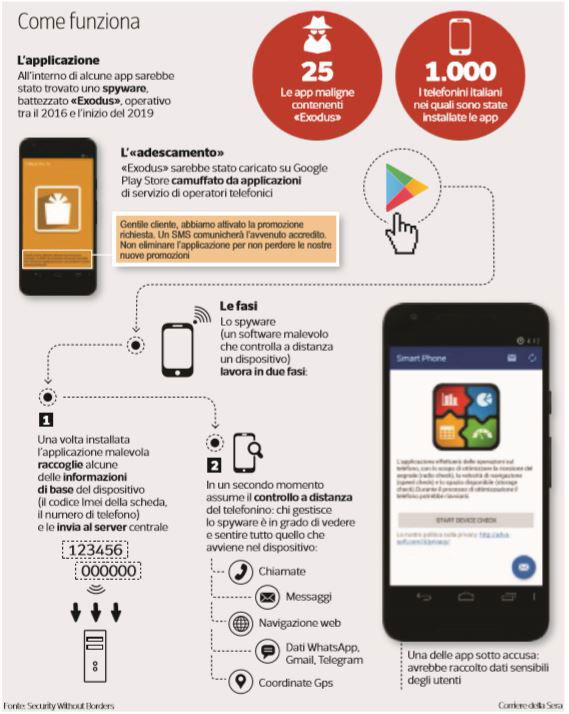

Il software era reperibile sul negozio ufficiale di Google per cellulari (Play Store), in app che si presentavano come strumenti per migliorare le prestazioni del cellulare o per ricevere (fittizie) promozioni dall’operatore telefonico. Bruno Ruffilli sulla Stampa ne spiega oggi il funzionamento:

Lo spyware agisce in due fasi. Exodus One raccoglie informazioni sul dispositivo infetto, in particolare il codice Imei, che viene comunicato al server. Se l’Imei è nella lista dei dispositivi da controllare, si passa alla seconda fase. Exodus Two installa poi un file che raccoglie dati e informazioni sensibili dell’utente, come cronologia dei browser, calendario, la geolocalizzazione, log di Messenger, chat di WhatsApp e mail. Ma è in grado anche di registrare telefonate, audio ambientale e scattare foto.

Inoltre, recuperando la password del Wi-Fi, consente di entrare nella rete domestica dell’utente e raccogliere altri dati. Un «captatore informatico», come li definisce la legge, ma molto avanzato: rimane attivo anche quando lo schermo si spegne e l’applicazione verrebbe normalmente sospesa per ridurre il consumo della batteria. Questi software vengono inviati dagli operatori ai soggetti da intercettare solo dopo l’autorizzazione del giudice, e solo a loro. Ma Exodus, pur inviando il codice Imei al server, non aspetta la risposta e passa sempre alla fase due, quella del lo spionaggio vero e proprio: un errore casuale o voluto?

Exodus One e Exodus Two

Lo spyware è stato utilizzato tra il 2016 e l’inizio del 2019, e alcune copie sono state trovate sul Play Store di Google, camuffate da applicazioni di servizio di operatori telefonici. Una settimana fa gli inquirenti hanno perquisito la sede della E-Surv e di alcune società minori collegate. E hanno indagato i responsabili contestando l’intercettazione illecita. Spiega oggi il Corriere che la società ha provato a sostenere che si sia trattato di un errore:

La società coinvolta pare abbia provato a difendersi spiegando che le app «infette» siano soltanto la conseguenza di un errore operativo, ma la vicenda sembra avere ben altra dimensione, e non soltanto per la Procura che indaga e per le altre che sono state tenute al corrente degli sviluppi investigativi.

Nelle scorse settimane c’è stato un vertice tra i responsabili degli uffici giudiziari di Napoli, Roma e Milano, e in quella occasione sono stati informati anche altri uffici che in passato si sono avvalsi dei servizi della E-Surv.

Una comunicazione necessaria sia per metterli in guardia, sia perché possano proteggere le informazioni raccolte dalla società prima che gli sviluppi dell’inchiesta ne pregiudichino l’utilizzo.

Foto copertina da Punto Informatico

Leggi anche: Il feto e gli altri imperdibili gadget del Congresso delle Famiglie