Apple e Samsung «spiegano» come non farsi intercettare dalla CIA

di Giovanni Drogo

Pubblicato il 2017-03-09

Come hanno reagito i colossi dell’informatica e dell’hi tech alla notizia che secondo Wikileaks la CIA ha trovato dei metodi per aggirare i sistemi di protezione dei dispositivi di Apple, Google e Samsung? E cosa dovrebbero fare gli utenti?

Il recente leak di Wikeleaks che ha pubblicato quelle che ha definito le prove dell’arsenale per la cyberwar condotta dalla CIA (tra cui un divertentissimo documento sull’uso delle emoticon giapponesi) non sembra aver provocato il panico nella popolazione. La CIA ci spia, o meglio ha gli strumenti per farlo, m ain fondo non abbiamo nulla da nascondere o da temere. Una volta appreso che la CIA non è riuscita a crackare la crittografia di WhatsApp, Telegram o Signal ma solo a bypassarla sfruttando alcuni bug dei sistemi iOS e Android la preoccupazione degli utenti che possiedono dispositivi Apple, Samsung o che utilizzano un sistema operativo Android si è spostata sulle capacità della CIA di controllare gli smartphone aggirando i sistemi di protezione.

Apple, Samsung e Google dicono di “aver già risolto” molti dei problemi

Ad essere chiamate in causa sono state quindi Apple, Samsung e Google che però hanno assicurato che molti dei bug sui quali la CIA stava lavorando erano già noti ed erano stati corretti da patch e aggiornamenti di sistema. Heather Adkins, direttrice del dipartimento Information Security and Privacy di Google ha rilasciato una dichiarazione sul fatto che i sistemi di sicurezza di Chrome e di Android mettano già al sicuro gli utenti da molte delle “presunte vulnerabilità” che emergono dall’analisi dei documenti pubblicati da Wikileaks. Google sta continuando ad analizzare i leak per vedere se è necessario implementare “nuove forme di protezione” a difesa degli utilizzatori dei loro prodotti.

Here’s Apple’s statement on iOS-related stuff in the WikiLeaks CIA data dump. pic.twitter.com/QiAWx8ZXpT

— John Paczkowski (@JohnPaczkowski) March 8, 2017

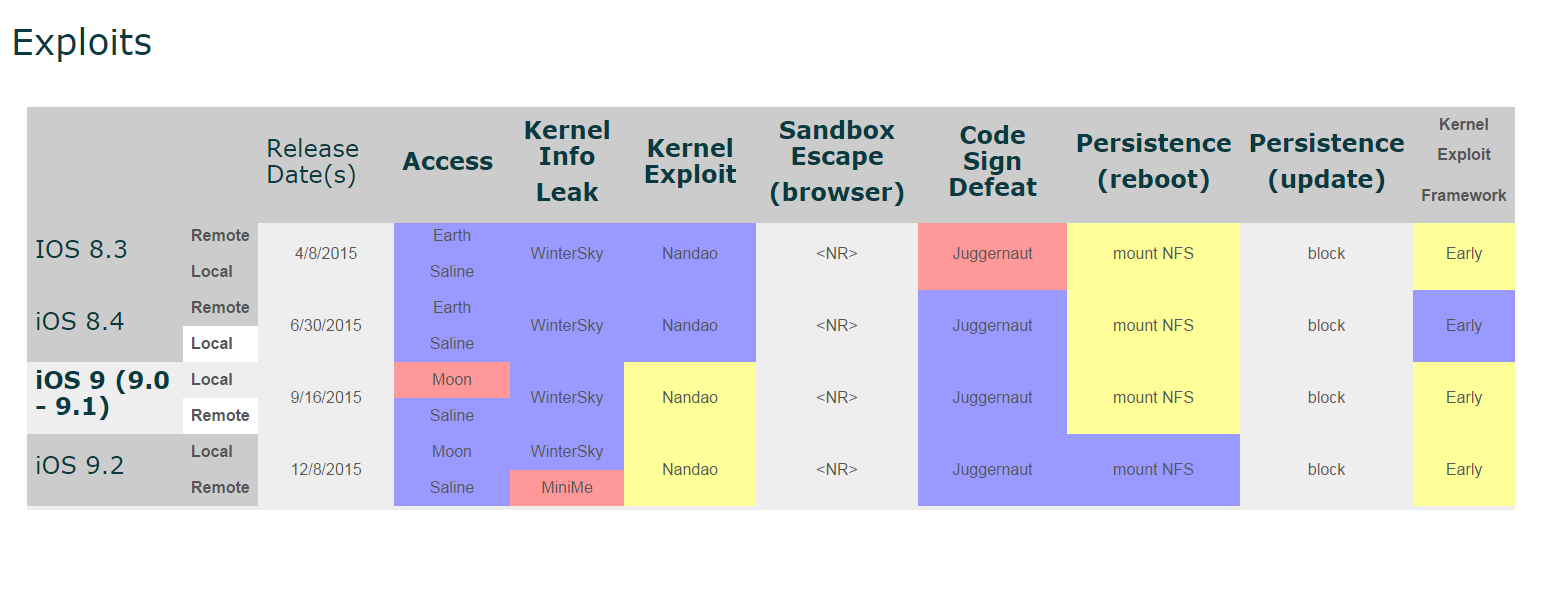

Apple ha pubblicato un comunicato stampa, diffuso da Buzzfeed e Appleinsider, dove sostanzialmente fa sapere la stessa cosa, ovvero che i bug e gli exploit erano noti e sono già stati corretti. In particolare dai documenti emerge uno specifico interesse della CIA ad aggirare la crittografia dei dispositivi Apple, una battaglia che è venuta alla luce anche quando l’FBI ha indagato sul telefono dell’autore della strage di San Bernardino. Samsung, coinvolta anche per quanto riguarda il presunto utilizzo da parte dell’Agenzia di spionaggio USA delle Smart TV per monitorare via remoto gli utenti ha fatto sapere di essere al lavoro sui dati che emergono dal dump di Wikileaks e che in ogni caso la protezione della privacy è al centro delle priorità dell’azienda. Le aziende hanno tutte reagito allo stesso modo, ovvero rassicurando gli utenti che il problema è stato preso in seria considerazione oppure che è già stato risolto. La maggior parte degli exploit infatti riguarda vecchie versioni dei sistemi operativi che è probabile non vengano più utilizzati o che dopo numerosi aggiornamenti siano stati emendati dagli errori che la CIA aveva scoperto di poter sfruttare. A parte l’implicito consiglio a tenere sempre aggiornato il proprio sistema operativo né Apple, né Google e tanto meno Samsung hanno però fornito indicazioni agli utenti su come risolvere manualmente il problema. Questo può essere dovuto anche al fatto che – stando a quello che sembra emergere dalle prime analisi delle informazioni contenute nel leak – le operazioni di sorveglianza non sono indiscriminate verso tutti gli utenti ma mirate verso obiettivi precisi. In pratica la CIA doveva in qualche modo mettere mano all’interno dei dispositivi per averne accesso (non è da escludere però che questo possa avvenire anche attraverso l’invio mirato di malware e convincendo l’utente a installarlo sul suo dispositivo). Ci stupisce che la CIA lavori per trovare nuovi strumenti di spionaggio? In fondo è il loro lavoro (e pare lo faccia, come tutti, riutilizzando strumenti creati da altri). Ma al di là di questo il vero problema è che se questi documenti sono autentici (Wikileaks sostiene di sì ma per ora nessuno può confermarlo) qualcuno ha compromesso il sistema di sicurezza di una delle più importanti Agenzie governative statunitensi, quella che dovrebbe essere “la più sicura”. Sotto questo aspetto però il leak del sito di Julian Assange non espone solo la CIA ma anche un aspetto della nostra vita quotidiana che spesso preferiamo non prendere in considerazione: ovvero che i dispositivi che utilizziamo non sono sicuri al 100%. Una prova molto più “innocua” (e gradita agli utenti) sono i vari tool e programmi che consentono di crackare o piratare software oppure “jailbrekare” i dispositivi iOS. Si tratta di exploit che sfruttano bug e falle nei programmi per poter fare qualcosa di non concesso o permesso. Certo, ci piacciono di più perché ci fanno risparmiare o ci fanno sentire liberi dal controllo di Apple ma la realtà delle cose è che viene sfruttato lo stesso genere di meccanismo che – secondo Wikileaks – è stato utilizzato dalla CIA. C’è però un motivo semplice per cui Apple, Google e Samsung possono dire che quelle vulnerabilità non sono “niente di nuovo” e che sono state risolte: si tratta di bug che risalgono anche a tre anni fa mentre i più recenti riguardano exploit scoperti dalla CIA (o da altri servizi di intelligence con cui la CIA collabora) verso la fine del 2015 e l’inizio del 2016 data in cui presumibilmente qualche contractor esterno alla CIA che lavorava a Langley ha fatto avere il materiale riservato a Wikileaks. Sotto un certo aspetto si tratta quindi di informazioni “datate” e anche se non è escluso che la CIA possa nel frattempo averne scoperte altre quello è il motivo per cui non possiamo fare molto per “risolvere” quelle. Il punto è che come utenti abbiamo dimenticato che la tecnologia che utilizziamo è tutto fuorché perfetta ed esente da difetti e per questo motivo tendiamo a fidarci troppo delegando la difesa della nostra privacy alle compagnie che ci vendono i prodotti di cui facciamo uso nella nostra quotidianità.