Wikileaks e l'hacking di Hacking Team

di Giovanni Drogo

Pubblicato il 2015-07-10

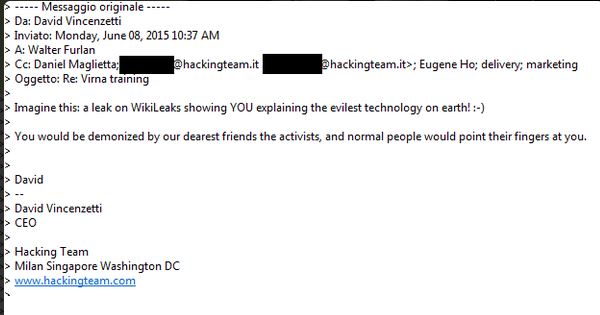

Gli hacker di Hacking Team sono stati hackerati e ora il lato oscuro della loro attività è sotto gli occhi di tutti. La pubblicazione dei leaks su Wikileaks ci racconta la storia di un’azienda nei guai. E con rapporti (rovinati?) con i servizi segreti

Hacking Team è una società italiana che fornisce servizi di consulenza nell’ambito della sicurezza informatica. Tra le principali attività di Hacking Team era aiutare i governi e le agenzie di sicurezza a monitorare l’attività dei cittadini tramite l’uso di una serie di strumenti di sorveglianza sviluppati dalla security firm. Questa era la normale attività di HT fino a qualche giorno fa, il sei luglio infatti qualcuno si è introdotto all’interno dei sistemi informatici dell’azienda e ha prelevato (e reso pubblici) 400 GB di dati. Questa è la storia che sta emergendo dalla pubblicazione di quelle informazioni.

COS’È HACKING TEAM

La sede principale di Hacking Team è Milano ed è guidata da David Vincenzetti. HT è una società molto conosciuta nell’ambiente della sicurezza informatica e fino a qualche giorno fa godeva di una buona reputazione presso i governi cui forniva assistenza e strumenti di sorveglianza. Perché HT non si occupa di creare tool “difensivi”, ovvero per evitare accessi non autorizzati a dati sensibili (OH WAIT) ma anche software spyware in grado di penetrare le difese informatiche e spiare email.

Per fare questo HT utilizza programmi in grado di infettare i sistemi operativi dei computer e dei dispositivi mobili “bersaglio” della sorveglianza attiva. Il che significa sostanzialmente spiare le comunicazioni degli obiettivi. Il prodotto di punta di HT è Da Vinci, un software che promette di essere in grado di monitorare tutta l’attività che avviene sul dispositivo del “target”, una sorveglianza che va oltre la semplice intercettazione delle comunicazione in uscita. Hacking Team non è la prima né l’unica società a svolgere questo tipo di attività commerciale, nella maggior parte dei casi ad avvalersi della consulenza e dei prodotti delle security firm sono le forze di polizia che agiscono in maniera perfettamente legale. Ad esempio anche l’AISE (i servizi segreti esteri) ha impiegato il software “Galileo” di HT per le sue attività istituzionali “in modo perfettamente lecito” precisa il Generale Massolo. Tra gli altri clienti italiani di Hacking Team figurano la Polizia di Stato, i Carabinieri del Ros e la Guardia di finanza.

I SOSPETTI SULL’ATTIVITÀ DI HACKING TEAM

Ma se ad usare i programmi di HT sono le Forze dell’Ordine, che lo utilizzano entro i limiti della legge allora qual è il problema? Certo, c’è il discorso della sistematica violazione della privacy senza alcuna autorizzazione ma quello che è peggio – e che la società ha sempre negato – è il fatto che HT forniva i suoi servizi anche a regimi dittatoriali le cui “modalità operative” e le cui intenzioni spesso non sono così democratiche e limpide. Già prima che venissero diffusi i dati rubati dagli hacker il 6 luglio Reporter Without Borders riferiva che alcuni programmi di spionaggio (diffusi sotto forma di virus) realizzati da Hacking Team erano stati inviati a giornalisti e blogger in Marocco e negli Emirati Arabi Uniti al fine tenere sotto controllo la stampa e la libera informazione. Ad esempio negli Emirati Arabi Uniti lo spyware di HT venne usato per raccogliere informazioni riguardo l’attività di un dissidente politico che fu in seguito vittima di un’aggressione. Riguardo a questa vicenda HT aveva risposto così a Reporter Without Borders:

We take precautions to assure our software is not misused and we investigate cases suggesting it may have been. However, we do not disclose client names or the location of our clients.

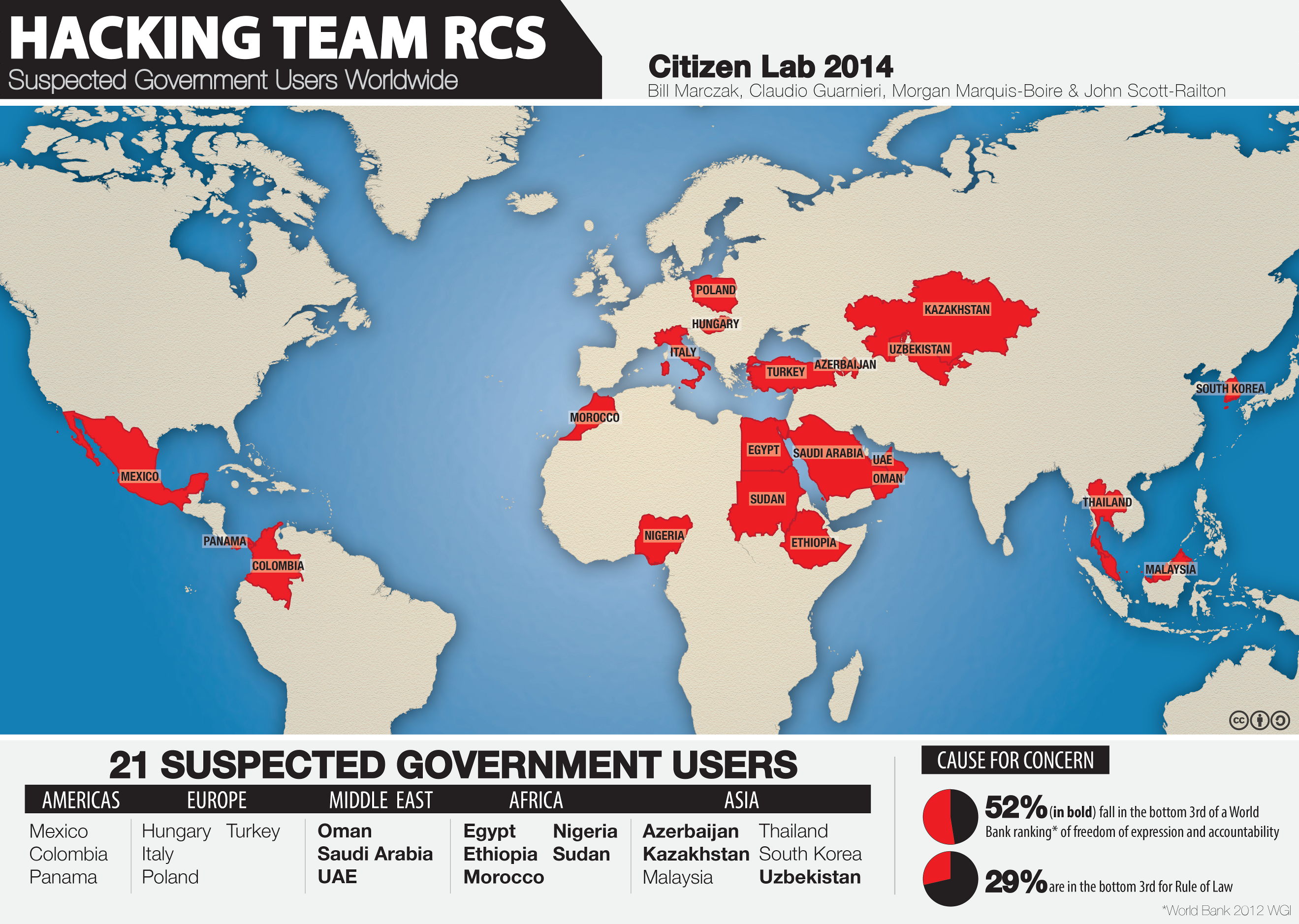

In poche parole la mancanza di etica da parte di HT era una voce che circolava da parecchio tempo, nel 2014 Citizen Lab aveva iniziato un programma di mappatura del software diffuso dall’azienda milanese stilando una lista dei probabili utilizzatori.

HACKING TEAM AIUTAVA I REGIMI DITTATORIALI

Fino a qualche giorno fa però era sempre mancata la famosa pistola fumante, HT negava qualsiasi coinvolgimento e assicurava di sorvegliare con attenzione circa l’utilizzo dei propri prodotti. Anzi, rassicurava tutti riguardo questa possibilità:

Hacking Team goes to great lengths to assure that our software is not sold to governments that are blacklisted by the EU, the USA, Nato and similar international organisations or any ‘repressive’ regime.

Quello che però sembra emergere dalle prime analisi dei documenti resi pubblici dal leak da 400GB è che HT intrattenesse rapporti d’affari con Egitto, Nigeria, Azerbaijan, Kazakhstan, Uzbekistan, Russia, Bahrein, Arabia Saudita ed Emirati Arabi Uniti. Tutti paesi riguardo i quali le associazioni per i diritti umani hanno più volte messo in luce i tentativi di limitare o sopprimere la libertà di stampa e di libera espressione.

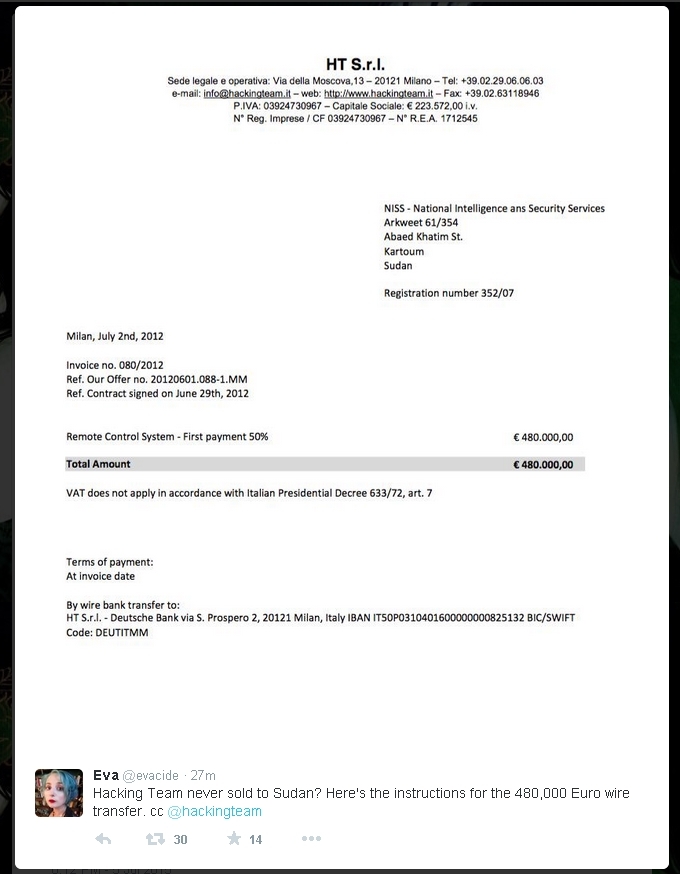

In particolare è saltata fuori anche la fattura per la vendita di Da Vinci al Sudan per 480.000 Euro. Uno dei regimi africani più repressivi.

Peccato che avessero detto di non aver rapporti di clientela con il Sudan, i rapporti risalirebbero a prima del 2012 (ovvero prima dell’embargo ONU)

Exhibit A: Italy’s UN rep tells the UN @hackingteam has no business in Sudan. Exhibit B: HT’s invoice to Sudan pic.twitter.com/fcs0LR5AoL

— John Adams (@netik) July 6, 2015

ma a quanto pare HT ha continuato a trattare con i sudanesi fino al 2014 (quindi dopo l’embargo).

RT hackingteam: it’s normal for businesses to get these kinds of requests from customers, … http://t.co/MgjqqntAsk pic.twitter.com/xoKnX8b1S6

— △̶ (@Stefx00) July 6, 2015

Riguardo la vendita del software al regime sudanese questa è la difesa di HT, non era considerata un’arma quindi è totally legit. OK.

Hacking Team to UN: Our software isn’t a weapon, so we weren’t prohibited from selling it to Sudan. YOLO. pic.twitter.com/wjuWDULB20

— Christopher Soghoian (@csoghoian) July 6, 2015

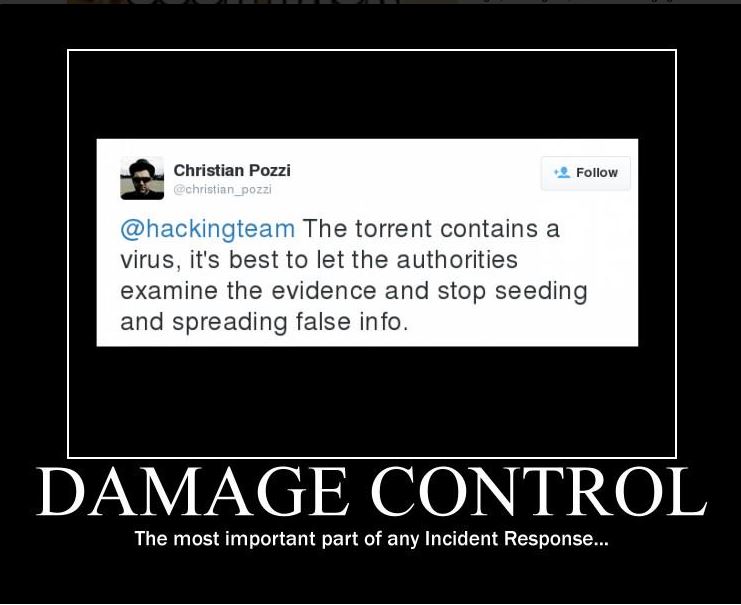

Un altro problema messo in luce dall’analisi del leak è il fatto che HT abbia nascosto ai suoi clienti governativi l’installazione di una backdoor che gli avrebbe consentito di accedere ai sistemi dei clienti. Un rischio per la sicurezza dei paesi clienti di di Hacking Team. Come spiega Attivissimo, gli stessi governi ora, grazie al hack subìto da HT si trovano per le mani un prodotto inutilizzabile perché gli hacker hanno messo a disposizione gli exploit utilizzati da HT per rendere “invisibile” i loro software di sorveglianza.

I’ll writeup how hacking team got hacked once they’ve had some time to fail at figuring out what happened and go out of business

— Phineas Fisher (@GammaGroupPR) July 7, 2015