La crittografia dell'iPhone bucata

di Giovanni Drogo

Pubblicato il 2016-03-21

Un team di ricercatori della John Hopinks ha aperto una piccola falla nella sicurezza dei device Apple sfruttando un bug di iOS. La cosa non è utile per risolvere il caso dello smartphone dell’attentatore di San Bernardino ma invita ad una riflessione su come sono concepiti i sistema di crittografia

Da qualche tempo l’FBI ha ingaggiato una vera e propria lotta contro Apple e il suo sistema di crittografia degli iPhone. Gli esperti del Bureau infatti non riescono ad rimuovere la protezione che impedisce l’accesso ad uno degli smartphone (un iPhone 5C) trovati addosso Syed Rizwan Farouk, uno degli agli autori della strage di San Bernardino. Apple ha fino ad ora negato ogni aiuto sostenendo che si tratta di una funzione fondamentale per proteggere la privacy degli utenti. Rivelare all’FBI come aggirare il sistema di protezione, fosse anche per un un unico dispositivo – sostiene Tim Cook – potrebbe creare un pericoloso precedente.

L’ordine del giudice impone ad Apple di creare una backdoor

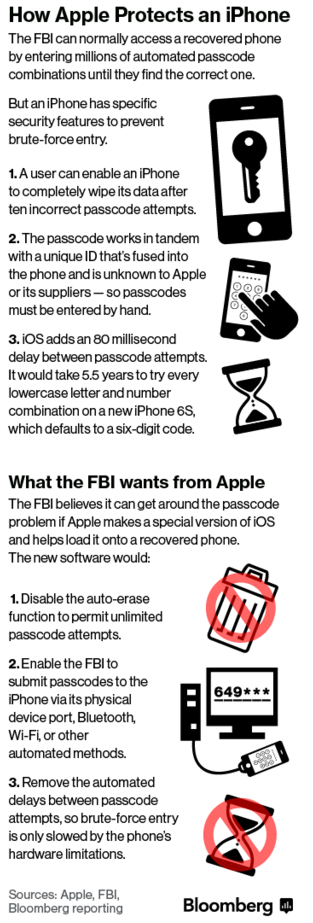

Oggetto della contesa sono alcuni messaggi e foto contenuti all’interno dell’iPhone in questione. Non si tratta dei dati archiviati su iCloud, ai quali Apple ha già consentito all’FBI di avere accesso ma di quelli criptati all’interno del dispositivo. Dopo dieci tentativi errati infatti iOS è programmato per cancellare i dati in memoria. L’FBI ha così chiesto e ottenuto da un tribunale californano un’ingiunzione nei confronti della casa di Cupertino che sarebbe quindi obbligata a fornire l’aiuto necessario a forzare l’iPhone del terrorista. Per farlo Apple dovrebbe creare (al momento non esiste) un software in grado i modificare l’iOS installato sul quel device e consentire agli inquirenti quantomeno di avere la possibilità di avere tentativi illimitati rendendo possibile un attacco bruteforce e consentendo così di poter “indovinare” la password per sbloccare l’iPhone di Farouk. Da una parte ci sono le ragioni dell’antiterrorismo e di coloro che ritengono che il Governo debba avere accesso ai dati custoditi nei telefonini dei criminali. Dall’altra c’è Apple che – incredibile a dirsi per la verità – si fa promotrice di una battaglia con un portato più alto, quello di impedire che nessuno, nemmeno l’FBI (e quindi nemmeno i peggio cybercriminali), possa avere accesso ai dati dei suoi utenti/clienti. In una lettera ai possessori di dispositivi Apple Tim Cook spiega che se Apple ubbidisse all’ordine del giudice questo creerebbe un pericoloso precedente che potrebbe obbligare in futuro anche altre aziende a piegarsi ad un ordine della corte per cedere porzioni sempre più rilevanti della vita privata dei propri utenti. Inserire una backdoor avrebbe l’effetto immediato di compromettere la sicurezza di tutti i dispositivi Apple, non solo quello dell’autore della strage di San Bernardino.

Il risultato dei ricercatori della John Hopkins

La situazione è di stallo, e mentre il braccio di ferro tra l’azienda e il Governo USA continua, il Washington Post riferisce che un gruppo di ricercatori della John Hopkins University sarebbe riuscito a creare una piccola apertura nel sistema di sicurezza dei dispositivi Apple. Il team, guidato da Matthew D. Green ha scoperto un piccolo bug che consentirebbe ad un hacker esperto di intercettare e decrittare i messaggi inviati tramite iMessage. In pratica i ricercatori hanno “finto” di essere un serve Apple ed in questo modo sono riusciti a carpire i messaggi inviati dall’iPhone usato per i test e memorizzati su iCloud. Non si tratta di una falla utile per superare l’impasse dell’iPhone dell’attentatore di San Bernardino ma al tempo stesso rivela un altro aspetto della vicenda. Come spiega Green, che in quanto esperto di crittografia si oppone alla creazione di una backdoor per i device Apple, si parla così tanto di bucare un sistema di sicurezza quando non ci si accorge che quello stesso sistema – impenetrabile fino ad ora – non è così perfetto come si potrebbe pensare. Apple ha cortesemente ringraziato Green spiegando di aver già provveduto a risolvere il bug e a rendere più sicuro il suo software annunciando un aggiornamento imminente. Secondo alcuni commentatori però questo exploit rivela la difficoltà di creare un sistema di crittografia affidabile e sicuro, anche la Apple quindi non sarebbe, da sola, in grado di proteggere i dati dei propri clienti, nonostante tutte le buone intenzioni.